Immer mehr Apple Geräte werden Opfer von Phishing Attacken!

Stellen Apple Geräte im Unternehmen eine Sicherheitslücke dar?

Die Sicherheit von Apple-Geräten, insbesondere Macs und iPhones, wird in Frage gestellt, da viele Nutzer sich in einer falschen Sicherheit wiegen. Eine Untersuchung von Jamf, einem Anbieter von Mobile-Device-Management-Lösungen für Apple-Plattformen, warnt vor der zunehmenden Bedrohung durch Malware und Angriffe. Unternehmen, die macOS nutzen, werden für ihre mangelnde Cyberhygiene kritisiert, da sie oft Updates nicht rechtzeitig installieren. Insbesondere auf Mobilplattformen wie dem iPhone sind Phishing-Attacken immer häufiger erfolgreich.

Die Cyberbedrohung wird prominenter

Jamf’s jüngster Sicherheitsbericht zeigt, dass Mac-Trojaner nun etwa 17 Prozent aller Malware-Produkte für die Plattform ausmachen. Insgesamt hat Jamf 300 Malware-Familien unter macOS identifiziert, von denen 2023 21 neu entdeckt wurden. Im Vergleich zu Windows und Android gibt es jedoch weniger Schädlinge. Ein Hauptproblem in Unternehmen ist die unzureichende Aktualisierungspolitik, was dazu führt, dass viele Geräte mit bekannten Sicherheitslücken betrieben werden.

Besonders erfolgreich sind Phishing-Angriffe auf iPhone und Co., mit einer Erfolgsrate, die 50 Prozent höher liegt als unter macOS. Jamf betont, dass viele dieser Probleme durch sicheres Verhalten, regelmäßige Updates, starke Passwörter und die Verwendung von Zwei-Faktor-Authentifizierung gelöst werden können.

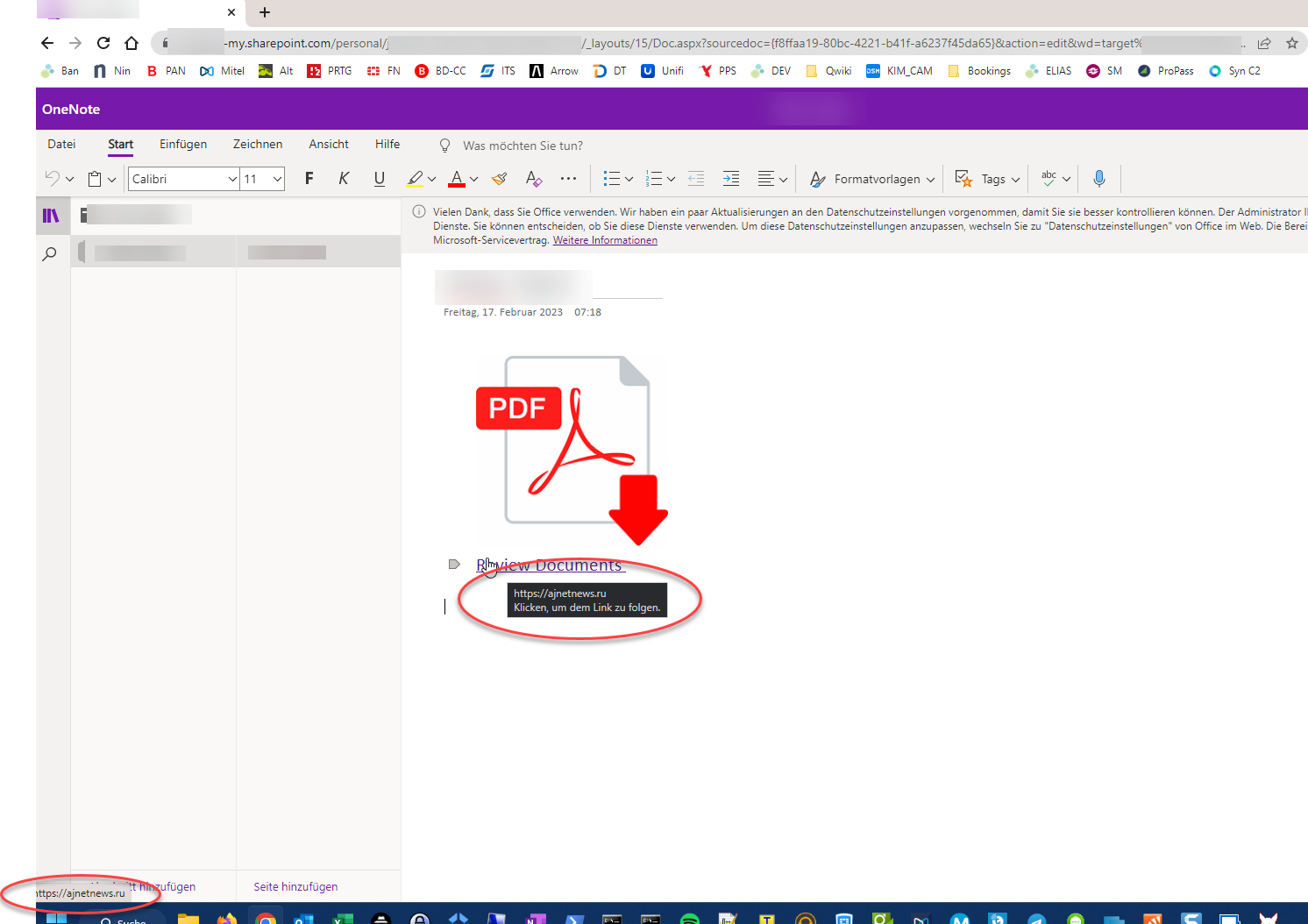

Jamf warnt auch vor den Risiken von Sideloading und Drittanbieter-App-Stores, die zunehmend auch auf dem iPhone verfügbar sind. Diese App Stores enthalten oft betrügerische Anwendungen, die Nutzer dazu verleiten, schädliche Software herunterzuladen und auszuführen. Trotz dieser Risiken glauben immer noch viele Nutzer fälschlicherweise, dass es für macOS keine Malware gibt oder ignorieren diese Tatsache.

Unser Lösungsweg

Bitdefender Security for Mobile bietet eine umfassende Lösung zum Schutz von mobilen Geräten, einschließlich iPhones und iPads, vor Malware, Phishing-Versuchen und anderen Sicherheitsbedrohungen. Die Software bietet Echtzeitschutz vor schädlichen Apps und Websites, Scan-Funktionen zum Aufspüren von Malware sowie Tools zur Sicherung sensibler Daten und zur Verwaltung von Datenschutzeinstellungen.

Durch regelmäßige Updates und fortschrittliche Erkennungstechnologien kann Bitdefender Security for Mobile dazu beitragen, Sicherheitslücken zu schließen und die Gerätesicherheit zu erhöhen. Darüber hinaus bietet die Software Funktionen zur Erkennung und Blockierung von Phishing-Versuchen, um Benutzer vor betrügerischen Websites und E-Mails zu schützen, die darauf abzielen, persönliche Daten zu stehlen.

Indem Unternehmen Bitdefender Security for Mobile implementieren, können sie ihren Mitarbeitern eine robuste Sicherheitslösung bieten, die dazu beiträgt, die Risiken im Zusammenhang mit der Nutzung von Mobilgeräten zu minimieren und gleichzeitig die Produktivität zu erhalten.

Bei Interesse melde dich bei uns! Wir helfen dir gerne weiter.

Dein Team von Purple-Tec